网络设备制造商Cisco已经发布了适用于Windows的Jabber视频会议和消息传递应用程序的新版本,其中包括针对多个漏洞的补丁-如果这些漏洞被利用,则可能允许经过身份验证的远程攻击者执行任意代码。

挪威某网络安全公司在一次渗透测试中发现了这些缺陷,这些缺陷影响了Jabber客户端当前所有受支持的版本(12.1-12.9)。

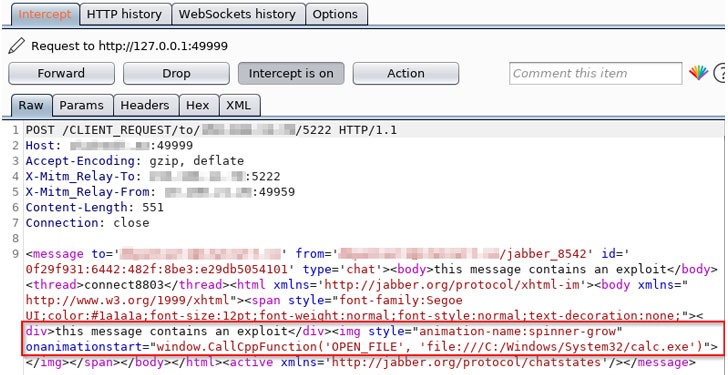

通过在小组对话或特定个人中发送经特殊设计的聊天消息,可以利用这四个缺陷中的两个来在目标系统上获得远程代码执行(RCE)。其中最严重的漏洞是由于对邮件内容进行不正确的验证而导致的漏洞(CVE-2020-3495,CVSS得分9.9),攻击者可以通过向受影响的软件发送特制的可扩展消息和状态协议(XMPP)消息来利用此漏洞。

成功的利用可能使攻击者利用运行Cisco Jabber客户端软件的用户账号的特权,使应用程序在目标系统上执行任意程序,可能导致任意代码执行。在Cisco警告其IOS XR路由器软件中存在被积极利用的零日漏洞之后几天,才进行了此项开发。

XSS缺陷到RCE缺陷

XMPP(最初称为Jabber)是一种基于XML的通信协议,用于促进任何两个或多个网络实体之间的即时消息传递。它还被设计为可扩展的,以适应其他功能,其中之一就是XEP-0071:XHTML-IM-规范了使用XMPP协议交换HTML内容的规则。

图片源于:thehackernews.com

解析XHTML-IM消息时,跨站点脚本(XSS)漏洞造成了Cisco Jabber的缺陷。

研究人员解释说:“该应用程序不能正确地清理传入的HTML消息,而是将它们通过有缺陷的XSS过滤器传递。”

结果,合法的XMPP消息可以被拦截和修改,从而可运行应用程序的本地文件路径中已经存在的任意可执行文件。

为了实现这一目标,它利用了Chromium嵌入式框架(CEF)中的一个单独易受攻击的功能,一种用于将Chromium Web浏览器嵌入到其他应用程序中的开放源代码框架,可能被不良行为者滥用以执行恶意行为。但是,攻击者必须访问受害者的XMPP域,才能发送成功利用此漏洞所需的恶意XMPP消息。

此外,Jabber中的其他三个缺陷(CVE-2020-3430,CVE-2020-3498,CVE-2020-3537)可以被利用来注入恶意指令,导致信息泄露,包括可能会秘密收集用户的NTLM密码哈希值。

最重要的是,Jabber用户必须更新到该软件的最新版本以减轻受害风险。

研究人员说:“许多敏感信息是通过视频通话或即时消息共享的,并且大多数员工(包括那些有权访问其他IT系统的员工)都使用这些应用程序”。“因此,这些应用程序的安全性至关重要,确保定期检查应用程序本身及其使用的基础结构是否存在安全漏洞非常重要。”

原文链接:https://thehackernews.com/2020/09/cisco-jabber-hacking.html

题图源于:Markus Spiske在Pixabay上发布

及时掌握网络安全态势 尽在傻蛋网络安全监测系统

本文来源:thehackernews.com

如涉及侵权,请及时与我们联系,我们会在第一时间删除或处理侵权内容。

电话:400-869-9193 负责人:张明

工商执照

工商执照