默认的KDE提取实用程序中存在一个名为ARK的漏洞,攻击者可以通过诱使他们下载压缩文件并将其解压缩,从而使攻击者覆盖受害计算机上的文件或执行代码。

KDE是Linux发行版(例如OpenSUSE,Kali,KUbuntu等)中提供的桌面环境,可为操作系统提供图形用户界面。

安全研究人员Dominik Penner发现,在默认的ARK存档实用程序中发现了一个路径遍历漏洞,该漏洞使恶意参与者可以通过恶意存档来执行远程代码执行。

用户打开存档后,攻击者可以创建自动启动程序,这些启动程序将自动启动程序,这些程序可以利用勒索软件对用户的文件进行加密,安装矿工或后门程序,从而使远程攻击者可以使用外壳访问受害者的帐户。

Penner于2020年7月20日向KDE安全团队报告了此漏洞,该漏洞已在近日发布的Ark 20.08.0中快速修复。

由于ARK是KDE桌面环境中的默认提取器,并且已在几乎所有Linux发行版中使用,因此建议所有用户尽快安装最新更新。

路径遍历错误导致代码执行

当用户登录操作系统时,KDE桌面环境允许用户自动启动应用程序。

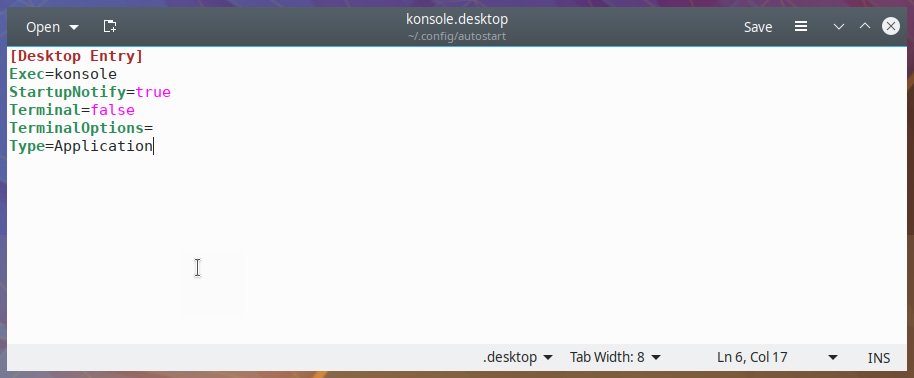

通过在~/.config/autostart文件夹中创建特殊的.desktop文件来配置这些自动启动,该文件指定了登录时应执行的程序。

例如,当用户登录到桌面时,下面显示的桌面文件将自动启动“ konsole”应用程序。

(图片源于:bleepingcomputer,侵删)

Penner发现ARK存档实用程序在解压缩存档时无法删除路径遍历字符。此漏洞使他可以创建档案,该档案可以在用户有权访问的任何位置提取文件。

Penner使用此漏洞创建了一个概念证明漏洞利用程序,只需在当前文件夹中提取特制存档,即可自动创建KDE自动启动配置文件。

创建自动启动后,下次重新启动计算机并且用户登录其帐户时,将执行指定的程序,从而导致远程执行代码。

测试缺陷

Penner分享了PoC,在我们的测试中,此漏洞非常容易利用。

运行漏洞利用程序后,我们剩下一个特制的存档,该存档中的payload.desktop自动启动文件位于其存档路径包括路径遍历字符的存档中。

例如:“../../../.config/autostart/hackersforchange.desktop”。

当用户提取存档时,ARK将利用上述路径遍历在〜/ .config / autostart / hackersforchange.desktop中创建一个文件,该文件在用户下次登录Linux KDE桌面时启动xcalc。

由于利用此漏洞的简便性,建议所有KDE用户都升级到Ark 20.08.0或更高版本。

来源:bleepingcomputer

及时掌握网络安全态势 尽在傻蛋网络安全监测系统

本文来源:bleepingcomputer

如涉及侵权,请及时与我们联系,我们会在第一时间删除或处理侵权内容。

电话:400-869-9193 负责人:张明

工商执照

工商执照