2019年末,安全研究人员发现了Strandhogg Android漏洞,恶意应用程序可以利用该漏洞伪装成目标设备上安装的任何其他应用程序,向用户显示虚假界面,从而诱使他们泄露敏感信息。

近期,挪威网络安全研究人员小组公布了影响Android操作系统的新的严重漏洞(CVE-2020-0096)的详细信息,允许攻击者进行更复杂的Strandhogg攻击。被称为“Strandhogg 2.0”的新漏洞会影响除最新版本的移动操作系统Android以外的所有Android设备,使数十亿智能手机的陷入被攻击的风险中。

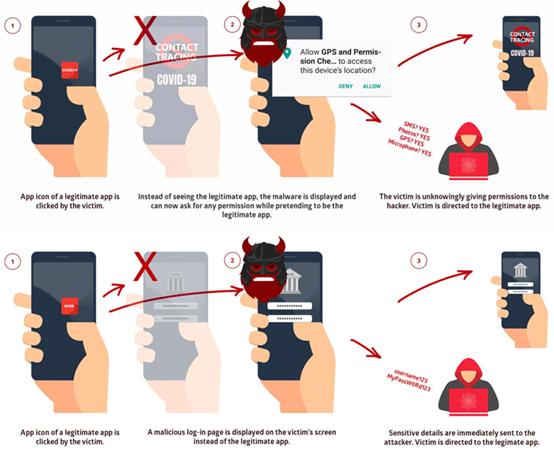

StrandHogg 1.0驻留在Android的多任务处理功能中,而新的Strandhogg 2.0漏洞基本上是特权提升漏洞,黑客能够访问几乎所有应用程序。当用户点击合法应用程序的图标时,利用Strandhogg漏洞的恶意软件可以拦截并劫持此活动或任务,并向用户显示虚假界面。与StrandHogg 2.0不同于1.0的一次只能攻击一个应用程序不同,只需按一下按钮,可同时动态攻击设备上的几乎所有应用程序,无需为每个目标设备进行预先配置。

StrandHogg缺陷潜在的危险令人担忧,究其原因归结以下几点:

· 目标用户很难发现攻击;

· 在劫持目标设备上伪装任何应用程序的界面,无需进行配置;

· 可用于欺诈性地请求任何设备许可;

· 没有root权限也可以利用;

· 适用于几乎所有版本的Android;

· 不需要任何特殊权限即可在设备上运行。

除了通过假屏幕窃取登录凭据之外,还可以冒充合法应用诱使用户授予敏感设备权限提升其功能。利用StrandHogg 2.0,一旦在设备上安装了恶意应用,攻击者就可以访问私人SMS消息和照片,窃取受害者的登录凭据,跟踪GPS移动,进行和/或记录电话对话以及通过电话的间谍行为,通过摄像头和麦克风监视用户等。更可怕的是防病毒和安全扫描程序检测难以发现利用StrandHogg 2.0的恶意软件,而对最终用户构成重大危险。

安全研究人员于去年12月份向Google报告了该漏洞。之后,Google开发了一个补丁程序,并于2020年4月向下游智能手机制造公司共享该补丁,手机制造商将于本月开始向各自的用户推出软件更新。

尽管没有有效且可靠的方法来阻止或检测任务劫持攻击,用户可以通过关注StrandHogg 1.0时共享的差异来发现此类攻击,例如:

· 已经登录的应用要求重新登录;

· 不包含应用程序名称的权限弹出窗口;

· 应用程序多余的权限请求;

· 用户界面中的按钮和链接在被点击时不起作用;

· 后退按钮无法正常工作等。

我们身边最多的莫过于安卓系统的设备,安卓出现致命性的漏洞时,动辄影响百万人,甚至十几亿人口。

来源:祺印说信安

及时掌握网络安全态势 尽在傻蛋网络安全监测系统

本文来源:

如涉及侵权,请及时与我们联系,我们会在第一时间删除或处理侵权内容。

电话:400-869-9193 负责人:张明

工商执照

工商执照