威胁简报

日前,境外APT组织Darkhotel(APT-C-06)利用深信服VPN升级漏洞,对国内政府机构、重要企业实施网络攻击。攻击者利用深信服M6.3R1和M6.1版本的VPN服务器漏洞或弱口令实现入侵劫持,并修改控制服务器配置下发伪造升级程序SangforUPD.exe(携带木马),进而获取受害主机的控制权,收集重要科研、政策情报,或盗取、破坏重要数据资产和基础设施。目前国内受影响节点数量超过200,主要分布在北京、上海等重点经济区域。

深信服已经确认该漏洞,并发布相关补丁程序。

威胁样本

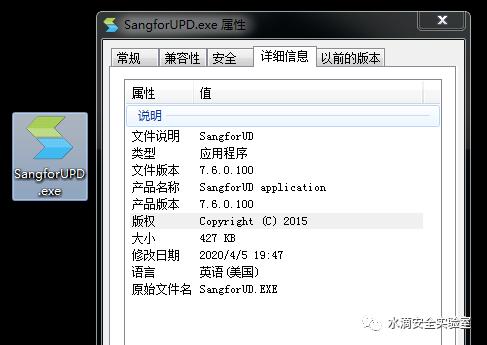

本次涉及的远控木马之一SangforUPD.exe安装后能够形成对受害者持久化的控制,通过访问C2获取shellcode和下一阶段载荷进行进一步操作。以下是检测该样本的主机特征和网络特征。

伪装深信服VPN客户端程序,图标与真实图标相同。

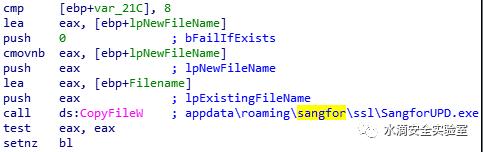

运行后拷贝自身到appdata\roaming\sangfor\ssl\SangforUPD.exe

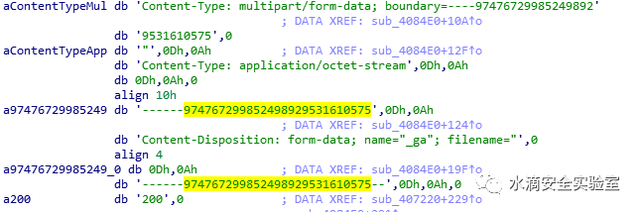

木马程序加载后,使用HTTP协议连接C2:103.216.221.19时请求中携带特定字符串“------974767299852498929531610575”

影响范围:

1. 据披露信息显示上百台VPN服务器遭到劫持;

2. 基于样本的创建时间和情报库关联时间判断,攻击活动开始于数月前;

3. 由于目前属于抗疫时期,远程办公用户颇多。受害者个人计算机上的重要文件和上网信息可能已遭泄露。

安全建议:

1. 第一时间自检VPN服务器是否存在漏洞并下载官方发布补丁,更新最新深信服VPN软件;

2. 利用杀毒引擎扫描主机目录“appdata\roaming\sangfor\ssl”、VPN服务器目录“/sf/htdocsback/com/win/”,检测是否被植入木马;

3. 检查包含字符串“Sangfor”的主机启动项是否正常;

4.网络管理员限制VPN服务器4330端口连接,仅允许少量授信用户访问;

5. 增强密码防护意识,个人和使用强密码;

6. 针对企业内网加强全流量分析,确认是否有其他木马及异常行为;

相关IOC

103.216.221.19

a32e1202257a2945bf0f878c58490af8

c5d5cb99291fa4b2a68b5ea3ff9d9f9a

967fcf185634def5177f74b0f703bdc0

来源:水滴安全实验室

及时掌握网络安全态势 尽在傻蛋网络安全监测系统

本文来源:

如涉及侵权,请及时与我们联系,我们会在第一时间删除或处理侵权内容。

电话:400-869-9193 负责人:张明

工商执照

工商执照